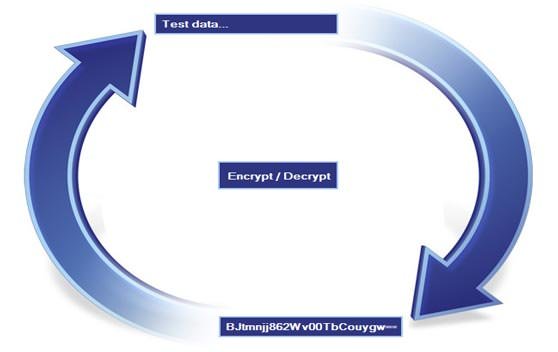

رمزنگاری یا رمزگذاری (Encryption) فرآیند تبدیل و ذخیره اطلاعات با استفاده از یک الگوریتم خاص برای محافظت از آنها است در هر رمز گذاری یک کلید الگوریتم وجود دارد که تنها در اختیار خود رمزگذار می باشد. از این کلید برای معکوس کردن عمل رمز نگاری و اصطلاحاً رمزگشایی یا Decryption استفاده می شود. رمزنگاری مدت طولانی است که توسط دولت و نیروهای نظامی به منظور برقراری ارتباط امن و یا بعضا مخفی استفاده می شود اما درحال حاضر به طور معمول و در جهت حفاظت از اطلاعات در انواع مختلفی از سیستم های غیر نظامی نیز استفاده می شود.

به گزارش موسسه امنیت کامپیوتری (CSI) در سال 2007حدود 71% از اطلاعات منتقل شده و 53% از اطلاعات ذخیره شده برروی حافظه های کامپیوتری رمزگذاری شده بودند. رمزنگاری می تواند برای حفاظت از اطلاعات ذخیره شده بر روی انواع حافظه کامپیوتری از جمله حافظه های فلش مورد استفاده قرارگیرد. امروزه رمزگذاری برای محافظت از اطلاعات در حمل و نقل استفاده می شود. بعنوان مثال داده هایی که از طریق شبکه های مختلف، اینترنت ، تلفن همراه ، میکروفن بی سیم ، دستگاه مخابره داخل ساختمان، دستگاه های بلوتوث منتقل می شوند نیز کاربرد دارند. در سال های اخیر موارد بسیاری درمورد اطلاعاتی که درحین انتقال رهگیری شده اند گزارش شده است. برای رمز گذاری و حفاظت از اطلاعات روش های مختلفی وجود دارد اما یکی از قدیمیترین برنامه های کاربردی عمومی رمز نویسی PGP نام دارد، که در سال 1991 توسط Phil Zimmermann نوشته شده است.

الگوریتم های مورد استفاده برای رمزنگاری به دو دسته متقارن و نامتقارن تقسیم می شوند در الگوریتم های متقارن هر دو طرفی که قصد رد و بدل کردن اطلاعات را دارند از یک کلید مشترک برای رمزگذاری و نیز رمزگشایی استفاده میکنند. در این حالت بازگشایی و رمزگزاری اطلاعات دو فرآیند معکوس یکدیگر میباشند.

درالگوریتم های نامتقارن که امنیت بسیار بالاتری نسبت به الگورتیم متقارن دارد، به جای یک کلید مشترک از یک جفت کلید به نامهای کلید عمومی (Public Key) و خصوصی (Private Key) استفاده میشود. کد رمزگذاری عمومی است پس هر کسی می تواند پیغام خود را رمزگذاری کند اما کد رمزگشایی خصوصی است پس تنها گیرنده می تواند آن را از حالت رمزگذاری خارج کند. امروز استفاده از این روش در اکثر شبکه های کامپیوتری رایج است. تمام کامپیوترهای عضو شبکه به کلید عمومی دسترسی دارند و تنها گیرنده پیغام به کلید خصوصی دسترسی دارد.

- Public key: برای به رمز گذاری اطلاعات استفاده می شود.

- Plaintext: متنی است که قرار است رمزگذاری شود.

- Encryption Algorithm: الگوریتم رمزگذاری اطلاعات

- Private Key: کلیدی که برای رمزگشایی استفاده می شود.

- Cipher text: متن تغییر یافته پس از رمز گذاری

- Decryption Algorithms: الگوریتم رمزگشایی است.

برای رمز گذاری اطلاعات می توانید با توجه به میزان اهمیت و حجم و زمان محاسبات و با استفاده از اطلاعات ارائه شده در بالا یک روش را انتخاب و استفاده کنید. بطور خلاصه میتوان گفت که الگوریتم های متقارن دارای سرعت بالاتر و الگوریتمهای نامتقارن دارای امنیت بهتری هستند. در ضمن گاهی از ترکیبی از هردو الگوریتم استفاده می کنیم که به این این روش الگوریتم های ترکیبی (Hybrid) گفته میشود.

الگوریتم های نامتقارن و الگوریتم های کلید متقارن دارای دو ماهیت کاملاً متفاوت می باشند و کاربردهای متفاوتی نیز دارند به طور مثال در رمزنگاریهای ساده که حجم دادهها بسیار زیاد است از الگوریتم متقارن استفاده میشود زیرا دادهها با سرعت بالاتری رمزنگاری و رمزگشایی شوند. اما در پروتکل هایی که در اینترنت استفاده میشود، برای رمز نگاری کلید هایی که نیاز به مدیریت دارند از الگوریتمهای کلید عمومی استفاده میشود.

فایروال، نرم افزار یا سخت افزاری است که در قسمت دروازه (Gateway) قرار گرفته و منابع درون شبکه را از دسترسی غیر مجاز خارجی محافظت می کند. یک فایروال مانند یک مانع یا حصار بین یک شبکه قابل اطمینان و دیگر شبکه های غیرقابل اطمینان قرار می گیرد و از طریق یک مدل کنترلی، دسترسی به منابع شبکه ای را کنترل می کند. این بدان معناست که تنها ترافیکی می تواند اجازه ورود و خروج را داشته باشد که منطبق بر سیاست های امنیتی فایروال باشد و بقیه ترافیک غیر مجاز است.

یک فایروال یا دیواره آتش همیشه در قسمت Junction Point شبکه یعنی قسمتی که شبکه داخلی به شبکه های دیگر متصل می شود یا با اینترنت ارتباط برقرار می کند قرار می گیرد که به آن Edge شبکه نیز گفته می شود و از شبکه داخلی در برابر نفوذ مهاجمان و ابزارهای مخرب حفاظت می کند .

یک فایروال مانند یک مانع یا حصار بین یک شبکه قابل اطمینان و دیگر شبکه های غیرقابل اطمینان قرار می گیرد و از طریق یک مدل کنترلی، دسترسی به منابع شبکه ای را کنترل می کند. این بدان معناست که تنها ترافیکی می تواند اجازه ورود و خروج را داشته باشد که منطبق بر سیاست های امنیتی فایروال باشد و بقیه ترافیک غیر مجاز است.

قبل از اینکه فایروال در اواخر دهه 1980 ایجاد شود، تنها فرم واقعی امنیت شبکه بوسیله (Access Control Lists (ACLs که روی روترها مقیم بودند ارائه می شد. ACLs، تصمیم می گرفت که کدام آدرس های IP اجازه دسترسی به شبکه را دارند و کدامها ندارند.

رشد اینترنت و در نتیجه آن افزایش ارتباطات شبکه ای بدین معنی بود که این نوع فیلترینگ دیگر به اندازه کافی برای جلوگیری از ترافیک بد، کارا نیست. Digital Equipment Corporation یا DEC، اولین شرکتی بود که سیستمی مبتنی بر فیلترینگ بسته (Packet Filtering) را به عنوان فایروال معرفی کرد. این سیستم تقریباً ابتدایی، اولین نسل از چیزی بود که ما اکنون از آن به عنوان یک ویژگی امنیتی تکنیکی و پیچیده نام می بریم. بعدها Bill Cheswick و Steve Bellovin در AT&T Bell Labs مطالعه درباره فیلترینگ بسته را ادامه داده و یک مدل کاربردی برای آن ایجاد کردند.

فایروال های مبتنی بر فیلترینگ بسته، بسته هایی را که بین کامپیوترهای درون اینترنت جابجا می شوند را بررسی می کنند. زمانی که یک بسته از یک Packet-Filter Firewall عبور می کند، آدرس مبدا و مقصد، پروتکل و شماره پورت مقصد آن بر اساس مجموعه قوانین فایروال بررسی می شود. بسته هایی که اجازه عبور در شبکه را ندارند Drop می شوند (به مقصدشان هدایت نمی شوند).

برای مثال اگر یک فایروال برای بلاک کردن دسترسی Telnet پیکربندی شود، در این صورت Firewall بسته هایی با مقصد پورت شماره 23 مربوط به TCP را Drop خواهد کرد (23 شماره پورتی است که سرویس Telnet دارد). اساساً Packet-Filter Firewall در سه لایه اول مدل OSI لایه های فیزیکی، پیوند داده و شبکه کار می کند. اگرچه از لایه انتقال نیز برای احراز شماره پورت های مبدا و مقصد نیز استفاده می شود. زمانی که حمله به سرورهای وب گسترش یافت، نیاز به فایروال هایی که بتوانند سرورها و برنامه های روی آن ها را محافظت کنند بیشتر حس شد.

تکنولوژی Application-layer Firewall اولین بار در سال 1999 پدیدار شد که فایروال را برای بررسی و فیلتر کردن بسته ها در هر لایه ای از مدل OSI توانمند می کرد. مزیت اصلی فیلترینگ لایه کاربردی، توانایی در بلاک کردن محتوای خاص، مانند وب سایت های مشخص و مضر (Malware) است. کاربرد دیگر آن تشخیص این است که آیا برنامه ها و پروتکل های مشخص مانند HTTP ،FTP و DNS مورد سوء استفاده قرار گرفته اند یا خیر. امروزه تکنولوژی فایروال در ابزارهای مختلفی قرار گرفته است. بیشتر روترهایی که داده ها را بین شبکه ها عبور می دهند مولفه های فایروال دارند. بیشتر سیستم عامل های کامپیوترهای خانگی نیز، فایروال هایی مبتنی بر نرم افزار دارند. همچنین فایروال های مبتنی بر سخت افزار عملیات اضافی مانند مسیریابی پایه ای در شبکه های داخلی که از آن ها محافظت می کنند را فراهم می کنند. شرکت های برتر تولید کننده فایروال و دستگاه های امنیتی به عنوان نمونه شامل موارد زیر است:

Cisco, Mikrotik Juniper, Symantec, Kerio, Barracuda, BlueCoat, Infoblo …

شیوه کاری یک فایروال

- فایروال، ترافیک را از ورودی های خود که هر کدام به یک شبکه متصل است، دریافت می کند و آن را با معیارهای تعیین شده بر روی خود مقایسه و بر اساس این معیارها تصمیم گیری می کند .

- فایروال بسته ها را بین شبکه ها رد و بدل و مسیریابی (Route) می کند.

- می تواند هم ترافیک ورودی (Inbound) و هم ترافیک خروجی (Outbound) را مدیریت و فیلتر کند .

- این نرم افزار دسترسی عمومی از طریق شبکه های بیرونی را به منابع داخلی مانند اتوماسیون اداری یا مثل آن را مدیریت می کند .

- تمامی درخواست های دسترسی به شبکه داخلی را Log برداری کرده و در صورت مشاهده مورد مشکوک بصورت ارسال هشدار (Alarm) مدیر سیستم را در جریان می گذارد.

مدیریت یکپارچه تهدیدات (UTM) یکی از توابع مدیریت امنیت است که به ادمین شبکه این امکان را می دهد تا دامنه گسترده ای از کاربردهای امنیتی و تجهیزات زیرساختی را با استفاده از یک ابزار مدیریتی، مانیتور و مدیریت کند.

UTM ها به صورت عمومی شامل سرویس های ابری، دستگاه های شبکه، فایروال ها، دستگاه های تشخیص اختلال در شبکه، ضدبدافزارها، ضد اسپم ها، ضد فیلترینگ محتوا و... هستند که شبکه را در مقابل تهدیداتی از جمله: هرزنامه ها، بدافزارها، برنامه های کلاهبرداری،ویروس ها، حملات هکرها و ... محافظت می کنند.

UTM ها برای کابران ویژه که برای استفاده از امکانات آن پول پرداخت می کنند، امکانات ویژه ای دارند مثل: سیستم های دسترسی بر مبنای تشخیص هویت، تعادل بار (load balancing)، کیفیت سرویس (QoS)، سیستم پیشگیری از نفوذ، بازرسی SSL و SSH و ...

مزیت اصلی یک محصول UTM قابلیت آن در کاهش دادن پیچیدگی است و عیب اصلی آن هم این است که یک دستگاه UTM می تواند به تنها نقطه شکست و خطای سیستم (SPOF) تبدیل شود.

از دستگاه های UTM گاهی اوقات با عنوان نسل بعدی فایروال ها هم یاد می شود.

![]()

UTM چگونه از کاربران و شبکه ها محافظت می کند؟

تیم های IT دائما در حال مواجهه شدن با چالش های امنیتی شامل حمله های اسپمی و فیشینگ، ویروس ها، تروجان ها و فایل های آلوده به جاسوس افزارها، دسترسی های تائید نشده به وبسایت ها و محتوای تائید نشده هستند. این تیم ها مجبور هستند تا با بودجه ها و منابع بعضا محدودشان با این مشکلات مواجه شوند. داشتن تعداد زیادی دستگاه های جداگانه، که هر کدام به گونه ای طراحی شده اند تا یک وظیفه خاص را انجام دهند، این کار را ساده تر نمی کند. بر عکس، باعث افزایش هزینه و پیچیده شدن مدیریت باکس ها و سیستم های عامل متفاوت می شود.

UTM یک سیستم واحد و منفرد است که پاسخ همه این چالش ها را فراهم می کند:

UTM، شبکه را با استفاده از اسکن داده های ورود از طریق Deep Packet Inspection از ویروس ها، نرم افزارها و فایل های مخرب محافظت می کند.

UTM از بروز حملات قبل از آن که وارد شبکه شوند جلوگیری می کند.

UTM دسترسی به سایت های نامطلوب را استفاده از سیستم فیلترینگ وب پیشرفته مسدود می کند.

UTM این قابلیت را دارد که به صورت خودکار به جدیدترین نسخه های امنیتی، آنتی ویروس ها و ویژگی های جدیدی که دخالت های انسانی را به حداقل می رساند، به روز شود.

UTM به ادمین های شبکه این امکان را می دهد تا عملکردهای مختلف و متفاوتی از شبکه را با یک دستگاه مدیریت کنند

مدیریت تهدید یکپارچه (UTM) یک راه حل جامع است که به تازگی در صنعت امنیت شبکه پدید آمدهاست و از سال ۲۰۰۴ پول گستردهای را به عنوان راه حل شاهراه دفاعی شبکههای اصلی برای سازمانها به دست آوردهاست. در تئوری، یوتیام (UTM) تکاملدیوارههای آتش (فایروالهای) سنتی به یک محصول امنیتی فراگیر که قادر به انجام وظایف امنیتی متعدد در داخل یک دستگاهاست: دیواره آتش شبکه, جلوگیری از نفوذ شبکه و دروازه ضدویروس، ایوی (AV) و دروازه ضد هرزنامه، ویپیان، فیلترینگ محتوا، حفظ تعادل بار، پیشگیری نشست اطلاعات وبر روی گزارش دستگاه.

بازار جهانی یوتیام تقریباً به ارزش ۱٬۲ میلیارد دلار در سال ۲۰۰۷ بود و با پیشبینی ۳۵-۴۰٪ درصدی نرخ رشد مرکب سالانه تا سال ۲۰۱۱ است. بازار اصلی ارائه دهندگان یوتیام smb, و بخش سازمانی است. اگر چه ارائه دهندگان کمی در حال حاضر در حال ارائه راه حلهای یوتیام برای دفاتر کوچک یا ادارات از راه دور است. اصطلاح یوتیام در اصل توسط شرکت تحقیقاتی بازار IDC ابداع شد. مزایای استفاده ازوضعیت امنیتی یکپارچه در این واقعیت است که به جای مدیریت سامانههای مختلف که به صورت جداگانه آنتی ویروسها، فیلترینگ محتوا، جلوگیری از نفوذ و توابع فیلترینگ اسپم ها, را اداره میکنند سازمان در حال حاضر دارای انعطافپذیری لازم برای استقرار یک دستگاه یوتیام است که تمام قابلیتهای خود را دریک چارچوب از ابزار و وسایل شبکه نصبشدنی قرار دهد.

چگونگی امنسازی شبکه توسط یوتیام[ویرایش]

دستگاه یوتیام ساده مدیریت راهبرد امنیتی یک شرکت را آسانترمیکند، فقط با یک دستگاه میتوان محل لایههای مختلف سخت افزار و نرم افزار را درنظر گرفت. همچنین به وسیلهٔ یک کنسول متمرکز، کلیه راهکارهای امنیتی میتوانند تحت نظارت و پیکربندی باشند. در این زمینه، یوتیامها شکل واحدی از وسایل امنیتی را نشان میدهد که انواع قابلیتهای امنیتی از جمله دیواره آتش، ویپیان (VPN)، دروازههای ضد ویروس، ضد هرزنامه دروازه، جلوگیری از نفوذ، فیلترینگ محتوا، مدیریت پهنای باند، نرمافزار کنترل و گزارش دهی متمرکز را به عنوان ویژگیهای اساسی دربر دارد. یوتیام دارای یک سیستم عامل سفارشی برای نگه داشتن تمام ویژگیهای امنیتی در یک مکان است، که میتواند منجر به ادغام بهتر مجموعهای از دستگاههای نامتجانس شود. برای شرکتها با شبکه ازراه دور یا ادارات واقع شده درفاصله دورتر،یوتیامها وسیلهای برای تأمین امنیت متمرکز با کنترل کامل بر شبکههای ای که در جهان توزیع شدهاند هستند.

مزایای کلیدی:

1- کاهش پیچیدگی: راه حلهای امنیتی مجزا. فروشنده تنها. تنها AMC

۲- سادگی: اجتناب از نصب چند نرمافزار و تعمیر و نگهداری

۳- مدیریت آسان: معماری وصل و بازی ، رابط کاربری گرافیکی برای مدیریت آسان مبتنی بر وب

۴- کاهش آموزشهای فنی مورد نیاز یک محصول برای یادگیری.